Entender lo que realmente ocurre en una red corporativa es algo muy complejo.

Todos los sistemas, dispositivos de red, aquitecturas Windows / Linux / OSX, servidores y workstations, routers, switches, firewalls, servidores proxy, VPN, IDS/IPS, Servidores Wifi, Servidores de certificados, Controladores de Dominio, DNS... y otros recursos de la red generan miles de registros por segundo. Y estos registros contienen información de todas las actividades del sistema, dispositivos y usuarios que tuvieron lugar dentro de estas redes infraestructuras. Los archivos de registro son importantes herramientas forenses para investigar una postura de seguridad organizaciones.

El análisis de estos archivos de registro proporcionan gran cantidad de información sobre las actividades realizadas, como el éxito o fracaso de inicio de sesión, acceso a objetos, visitas a un sitio web; actividades a nivel de dispositivo del sistema, si un fichero fue abierto, leído, borrado, modificado, sesiones de usuario abiertas a horas sospechosas, gestión de cuentas, el ancho de banda consumido tanto LAN como WAN, actividades de seguridad de red, así como identificación de las firmas de virus cara a detección de un ataque y/o detección anomalías en la red, son algunos ejemplos de la información que los logs nos puede, y de hecho, nos da.

Todos los dispositivos están constantemente hablando contigo; lástima que tú no les escuches. Probablemente un alto, altísimo porcentaje de tiempo empleado en labores correctivas, lo que denominamos "a fuego", esas que tienes que atender sí o sí al instante porque el recurso está parado, podría haberse evitado o paliado su efecto si lo hubiésemos sabido con antelación, pudiendo incorporar medidas correctivas cuando el problema era un problema y no una urgencia.

Eso es lo que nos proporciona un SIEM. O más técnicamente hablando un Security Information and Event Management. Un recopilador de Eventos.

Vamos a analizarlo más en profundidad.

La soluciones SIEM son una combinación de productos denominados SIM (Security Information Management) y SEM (Security Event Manager). La tecnología SIEM proporciona un análisis en tiempo real de todas las alertas de seguridad generadas por el hardware y software de red. Las soluciones SIEM pueden venir como software, appliance o administración de servicios, y adicionalmente son utilizados para parsear datos de seguridad y generar reportes con fines de cumplimiento.

Las siglas SEM, SIM y SIEM se han utilizado, mejor dicho, malutilizado indistintamente, habiendo sustanciales diferencias tanto en el significado como en las capacidades del producto. Vamos a intentar aclararlo:

QUIÉN ES QUIÉN:

El segmento de gestión de la seguridad que se ocupa del monitoreo en tiempo real, la correlación de eventos, notificaciones y vistas de la consola es lo que se conoce como Gestión de Eventos de Seguridad (SEM).

El almacenamiento a largo plazo, análisis y la comunicación de los datos de registro es a lo que se conoce como (SIM).

Por otro lado, el término Información de Seguridad y Gestión de Eventos (SIEM), término definido por Mark Nicolett y Amrit Williams, de Gartner, en 2005, describe las capacidades de los productos para la recopilación, análisis y presentación de información tanto de la red como los dispositivos de seguridad, aplicaciones de gestión de identidades y accesos, gestión de vulnerabilidades y los instrumentos de políticas de cumplimiento, Sistemas Operativos, Bases de Datos y registro de aplicaciones.

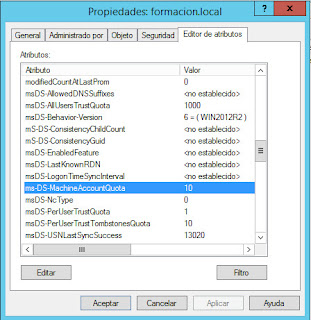

Un punto clave es monitorear y ayudar a controlar los privilegios de usuario y de servicio, servicios del Directorio Activo, así como otros cambios de configuración del sistema y respuesta ante incidentes.

Otro punto clave es controlar lo que ocurre en sistemas heterogéneos (Windows, Linux...). Es decir dispositivos cuyos log sean comunicados por vías "extra-windows" (palabra inventada por mí....). Por ejemplo SYSLOGS o aquellos logs propietarios que no se basan en ningún standard (se me ocurre varios clientes a los que les implementamos un SIEM que incluso controlaba logs de autómatas industriales totalmente privados, consiguiendo una visibilidad absoluta de lo que ocurría en toda su infraestructura y por ende en su negocio).

CAPACIDADES MÍNIMAS A CUBRIR POR UN SIEM:

- Heterogéneidad. Posibilidad de agregar datos, logs, desde múltiples fuentes, incluyendo dispositivos de red, elementos de seguridad, servidores (multiplataforma), bases de datos, aplicaciones, proporcionando además la capacidad de consolidar los datos monitorizados para ayudar a evitar la pérdida de activos (información o sistemas) cruciales.

- Correlación. Capacidad de buscar atributos comunes y relacionar eventos, integrando diversas fuentes con el fin de convertir datos aparentemente dispersos, de infinidad de logs diferentes, en información única y valiosa de forma automatizada para ser analizada.

- Alerta. El análisis de eventos correlacionados producen alertas de riesgos no asumibles, notificando a los destinatarios (responsables de seguridad de IT, administradores de sistemas...) inmediatamente el suceso.

- Dashboards. Un panel de control donde aparezca toda la información de "un vistazo" que ayude a identificar actividades "sospechosas".

- Cumplimiento. Posibilidad de automatización de los datos recopilados para la elaboración de informes que se adapten a los procesos exigentes de seguridad, gobernabilidad de IT y auditoría.

- Retención. Debe poseer mecanismo de almacenamiento de datos (logs) a largo plazo para facilitar la correlación de datos con el tiempo. Este largo plazo de tiempo es crítico, y a menudo el gran sacrificado en estas implantaciones, pues en el caso de suceso (investigación forense) éste es consecuencia de otras acciones ocurridas en el pasado.

Ya hemos visto las ventajas de un SIEM.

EMPEZAMOS A VER Y OIR LO QUE OCURRE EN NUESTRA INFRAESTRUCTURA, SISTEMAS Y APLICACIONES DE FORMA AUTOMATIZADA, EMPLEANDO NUESTRO TIEMPO EN LO VERDADERAMENTE IMPORTANTE: ¡ACTUAR!

Aunque estas capacidades son las mínimas, y basados en más de 15 años de experiencia implantando soluciones SIEM en corporaciones pequeñas, medianas y grandes, más o menos preparadas (o por lo menos con conocimiento de las ventajas de la poseer sistemas de correlación de eventos), nuestros sistemas SIEM van mucho más allá, proporcionando una visión absoluta de lo que ocurre en nuestra infraestructura y controlando a tiempo real elementos críticos para la misma (caída de servicios, cargas de cpu por proceso, consumo de memoria y un largo etc... Y tan largo, que por defecto vienen parametrizado más de 24.000 elementos de control, listos para hacer clic y empezar a usarlos...).

En New Vision SofTLan no nos limitamos a implantar producto ya sea de la clase y área a cubrir que sea. Entendemos la seguridad como madurez. Y si el cliente carece de ésta le aconsejamos, guiamos y ayudamos a alcanzarla durante el periodo de tiempo que sea necesario.

¿Implantar un Siem es sencilo? Bueno podría llegar a serlo si hay un marco propicio para ello, pero... ¿Sacarle partido a la implantación de un SIEM es sencillo? Absolutamente no si:

- Tú no sabes lo que buscas controlar.

- Si no tienes una consultora que te indique cuales son los elementos que deberías controlar.

- Si tú o la consultora no tiene una amplia experiencia en la implantación de este tipo de soluciones.

Déjenme contarles una anécdota, triste anécdota, con un cliente ocurrido hace años ya. Unos consultores de Península (porque claro siempre lo de fuera es sinónimo de calidad.... hay señor mío!!!) le vendieron a este cliente la idea de correlar eventos como medida de ahorro de costos en personal de IT, pues se eliminaba la tarea de ir saltando de un elemento a otro (servidores, firewall, switches, ....) e ir descargando los logs para después, UNO A UNO, ir analizándolo en búsqueda de problemas o evidencias de los mismos. Bueno hasta ahí totalmente de acuerdo. Es una consecuencia de la implantación de un SIEM.

Vienen estos consultores y le implantan una solución, siempre recordaré que era una solución bajo Linux, OpenSourse (ojo que no tengo nada contra lo OPEN, al contrario... pero si estoy en contra de que ésto sea lo que venda tu alma al diablo o al consultor de turno que él y sólo él sabe lo que hizo...).

Pues bien, esta solución estaba recogiendo TODOS los eventos de 50 servidores Windows, otros tantos Linux, todos los traps de switches y routers a discresión sin lógica ni clasificación ni filtrado alguno... Vamos que llegó el consultor, instaló el software, cobró su dinerito, se marchó y dejó un pedazo cuello de botella que ahí no había quién trabajara. Tuvimos que realizar a una labor de consultoría con una solución ya implantada (mal implantada) y sobre un entorno productivo (no un laboratorio) para ver los flujos de información, optimización de los mismos, aumentando el rendimiento de los recursos sin perdida de alertas a tiempo real ni repercusión negativa en el día a día del personal de esta empresa. Y se hizo sin problemas. ¿Por qué? Porque hicimos lo que siempre hacemos. Empezar la casa por los cimientos y no por el tejado.

A continuación les resumiré algunas de las características que hacen único nuestro SIEM:

A parte de lo ya descrito también le ayudamos a:

- Recoger información de todos los dispositivos y tipos de registro soportados con un alto nivel de granularidad y profundidad.

- Obtener una vista detallada de lo que está ocurriendo a través de varios entornos gracias a la variedad de tipos de registro soportados.

- Rastrear y generar informes sobre la actividad en servidores SQL y Oracle tales como alteración de tablas de BD, intentos de acceso a datos sin los privilegios necesarios, etc.

- Proporciona fuentes de datos fiables para la investigación forense. Es capaz de analizar sucesos de seguridad en tiempo real. De esta forma usted puede detectar incidencias de seguridad y analizarlas en detalle para descubrir quién es el responsable.

- Monitorizar la salud de los sistemas vigilando proactivamente sus servidores y dispositivos de red de misión crítica. Puede monitorizar cortafuegos, enrutadores y los sucesos generados por Microsoft ISA Server, SharePoint, Exchange Server, SQL Server e IIS, y prevenir la ocurrencia de desastres de red. Por ejemplo, puede vigilar colas de correo, retransmisores SMTP, disponibilidad MAPI, bloques averiados del disco duro, espacio en disco y más. Puede monitorizar caídas de servicios, procesos de cualquier máquina, avisando a tiempo real del mismo a los encargados del departamento. Consumos de CPU y Memoria excesivos, actuaciones "sospechosas" de usuarios, login a deshoras...

- Cumplimiento regulador pues supone una ayuda para cumplir los requerimientos de retención y revisión de registros de las regulaciones y leyes incluyendo: Basel II, PCI Data Security Standard, Sarbanes-Oxley Act, Gramm-Leach-Billey Act, HIPAA, FISMA, USA Patriot Act, Turnbull Guidance 1999, UK Data Protection Act, EU DPD.

- Investigación forense. Los registros de sucesos son un punto de referencia cuando algo va mal, proporcionando un historial de sucesos que a menudo es necesario cuando necesita llevar a cabo investigaciones forenses. Proporciona una oportuna investigación forense interna de los registros de sucesos.

- Control granular más profundo de sucesos. Le ayuda a monitorizar una mayor familia de sistema y dispositivos mediante el registro y análisis centralizado de varios tipos de registro incluyendo sucesos Windows, Syslog, W3C y Capturas SNMP que son generadas por recursos de red. Los administradores puede recoger información de equipos Windows y de dispositivos de terceros con un mayor nivel de granularidad y además procesa la información del nivel extendido de etiquetas y basa la decisión sobre qué hacer en el acto, sin mayor gestión de información. Análisis de registros de sucesos incluyendo capturas SNMP, registros de sucesos Windows, registros de auditoría SQL Server y Oracle, registros W3C y Syslog. Como administrador de red usted ha experimentado los crípticos y voluminosos registros que hacen abrumador el proceso de análisis. Nuestra solución SIEM, es una solución de procesamiento de registros que proporciona control y administración en toda la red de registros de sucesos Windows, registros W3C, registros de auditoría SQL Server y Oracle y eventos Syslog generados por sus recursos de red. Soporta el Protocolo Simple de Administración de Red (SNMP), el idioma hablado por los dispositivos de bajo nivel como enrutadores, sensores, cortafuegos, etc. Mediante SNMP los usuarios pueden ahora monitorizar una completa familia de dispositivos hardware en sus infraestructuras con la habilidad de generar informes sobre el estado operativo de cada dispositivo.

Otras características:

- Registro de sucesos centralizado

- Monitorización y alertas en tiempo real 24x7 x 365 días

- Motor de análisis de alto rendimiento

- Recogida de la información de sucesos distribuidos sobre WAN en una base de datos central y/o archivado automático de todos los registros de sucesos en archivos

- Gestión de registros de sucesos basada en reglas

- Mecanismo de actualización automática

- Potente consola

- Filtrado avanzado de sucesos que incluye creación de reglas y filtros con un clic

- Perfiles de análisis de registros de sucesos

- Reporta la información clave de seguridad que está registrando su red

- Rastreo de la actividad de los usuarios en SharePoint

- Ayuda en el cumplimiento de PCI DSS y otras regulaciones

- Soporte de nuevos dispositivos

- Auditoría de SQL Server

- Soporte para la auditoría de servidor Oracle para Oracle 9i, 10g, 11g

- ‘Traducción’ de los crípticos sucesos Windows (explicación de que significa cada ID de suceso)

- Multifuncionalidad para cumplir diferentes requerimientos empresariales

- Eliminación del ’ruido’ o sucesos triviales que suponen un alto porcentaje de todos los sucesos de seguridad

- Programación de informes y distribución automática por correo

- Los sucesos se pueden exportar en archivos HTML personalizables así como automatización de generación de informes y envío por mail cada x tiempo

- Soporte de entornos virtuales.

Sería para nosostros un placer poder ampliarle las funcionalidades del SIEM y hacerle una demostración de su potencialidad y como se podría implantar en su corpoación.

Si desea más información adjuntamos contacto.